فروش ویژه سرور اختصاصی

3 ابزار شناسایی آسیب پذیری های لینوکس

- تیر 15, 1401

- 0

- ملیحه ایزی

اگرچه لینوکس را همه با امنیت پایدار خود می شناسند، اما همچنان در معرض حملات سایبری قرار دارد. هکرها سعی می کنند اطلاعات ارزشمند را بدزدند یا فقط سیستم را از بین ببرند. به همین دلیل ضروری است که محافظت بیشتری برای جلوگیری از مشکلات احتمالی داشته باشید. در این مقاله، 3 ابزار مفید و رایگان را برای محافظت از سرور شما ارائه خواهیم داد. شما یاد خواهید گرفت که چگونه سرور خود را برای نقاط ضعف امنیتی و بدافزار اسکن کنید.

توجه داشته باشید که نمونه ها بر روی یک توزیع اوبونتو آزمایش شده است.

1-Lynis

Lynis یک ابزار امنیتی open-source برای سیستم عامل های مبتنی بر یونیکس برای شناسایی آسیب پذیری ها است. در درجه اول برای ممیزی و تست انطباق استفاده می شود. به عنوان مثال، مجوزهای فایل، تنظیمات فایروال، نرم افزارهای نصب شده، حساب های کاربری، هسته، شبکه، دستگاه های USB و بسیاری موارد دیگر.

اهداف ابزار Lynis

- اسکن امنیتی خودکار

- آزمون تطابق بر اساس استانداردهایی همچون ISO2700 , PCI-DSS

- تشخیص آسیب پذیری

- مدیریت اجزا و پیکربندی

- مدیریت وصله نرم افزاری

- تست نفوذ

- تشخیص نفوذ

مخاطبان Lynis

- مدیران سیستم

- ارزیاب های امنیتی

- افسران امنیتی

- آزمونگرهای نفوذ

- متخصصان امنیتی

نصب

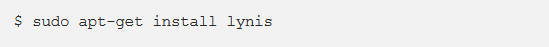

برای نصب Lynis در اوبونتو، دستور زیر را اجرا کنید:

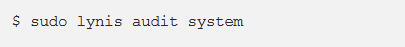

Demo: اجرای یک بررسی امنیتی ساده :

چند دقیقه طول می کشد سپس شما گزارشی را با کلمات کلیدی وضعیتی مانند Found، Not Found، Disabled، Suggestion، Warning و غیره مشاهده می کنید.

User accounts checkup by Lynis

علاوه بر این، این ابزار گزارشها و لاگ فایلهایی حاوی اطلاعات دقیقتری را نیز ایجاد می کند:

: /var/log/lynis.log

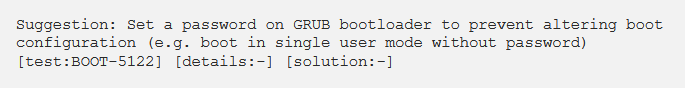

این فایل لاگ برای درک آنچه که برنامه در پسزمینه انجام داده است، ارزشمند است. می توانید توصیه هایی برای مشکلات پیدا کنید. برای مثال:

: /var/log/lynis-report.dat

این گزارشی از فرآیند بررسی یک ساختار یوزرفرندلی دارد.

نکته: برای ایمنتر کردن سیستم خود، میتوانید یک cron job ست کنید تا بصورت دوره ای Lynis را اجرا و گزارش ها را برای شما ارسال نماید.

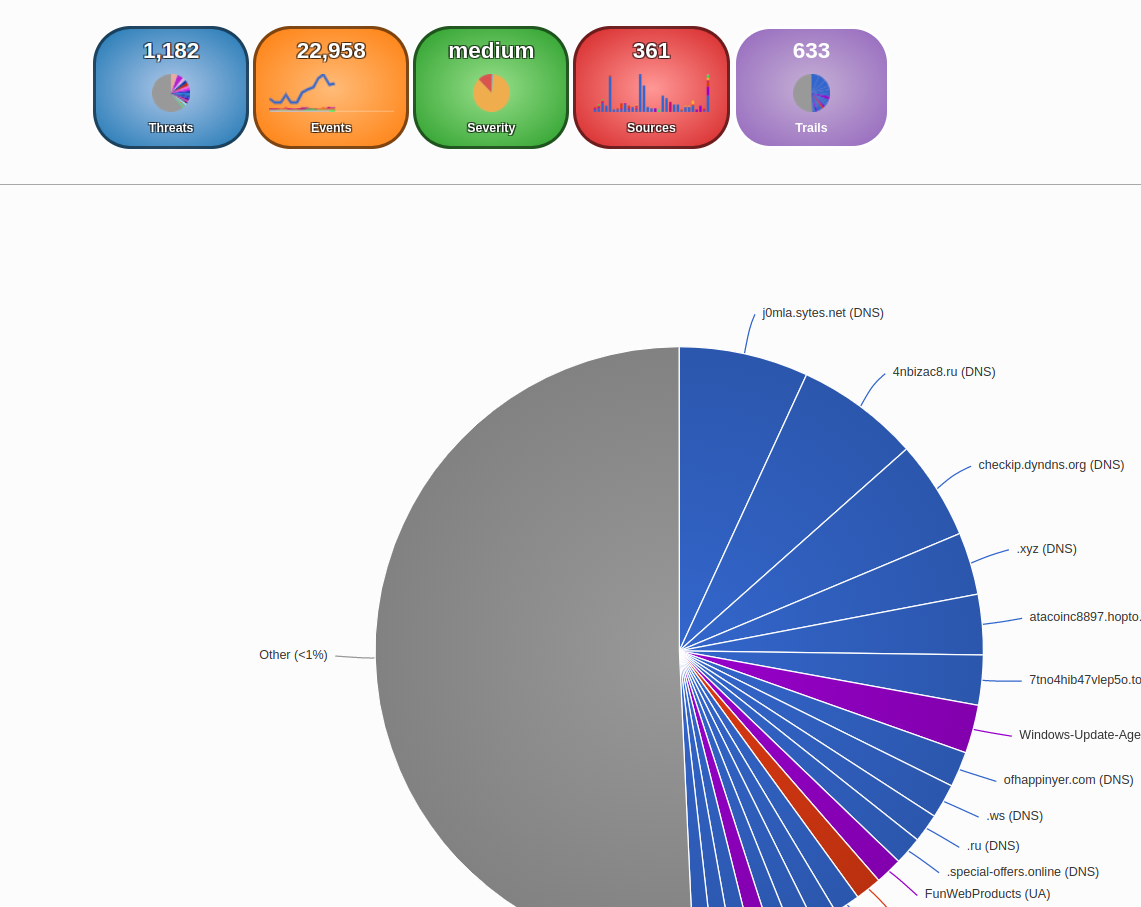

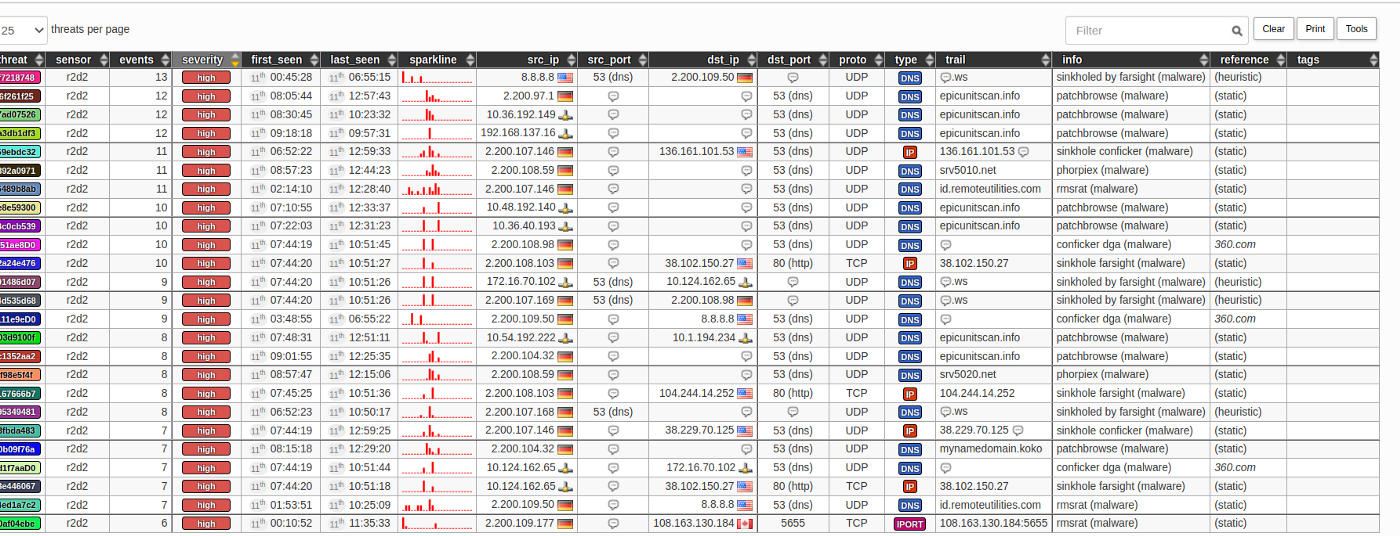

2- Maltrail

Maltrail یکی دیگر از ابزارهای امنیتی open-source مفید است. این ابزار عمدتا برای شناسایی ترافیک مشکوک استفاده می شود. از یک پایگاه داده که متشکل از لیست های سیاهی که حاوی مسیرهای مخرب و مشکوک است همراه با مسیرهای استاتیک که از گزارش های مختلف AV و لیست های تعریف شده توسط کاربر ساخته شده استفاده می کند .

معماری

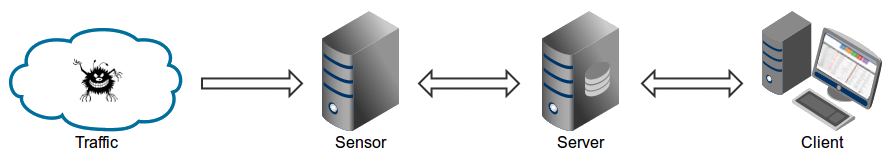

معماری Maltrail بر اساس ترافیک می باشد Sensor <-> Server <-> Client architecture

Sensor (ها) یک پارامتر مستقل هستند که در نود مانیتورینگ قرار دارند (به عنوان مثال پلت فرم لینوکس به طور مخفیانه به پورت SPAN/mirroring وصل شده یا … ) یا در دستگاه مستقل (مانند Honeypot) که “نظارت” برای موارد و مسیرهای لیست سیاه (یعنی نام دامنه، URL ها و / یا IP ها) است .

تطابق قطعی جزئیات ، رویدادی است که در داخل دایرکتوری مربوطه ثبت می شود و به سرور (مرکزی) ارسال می شود ( LOG_DIR که در قسمت پیکربندی توضیح داده شده است ) .

اگر سنسور در همان دستگاه به عنوان سرور (پیکربندی پیش فرض) اجرا شود ، لاگ های مربوطه به طور مستقیم در ورودی دایرکتوری محلی ذخیره می شود در غیر این صورت، آنها از طریق پیام های UDP به سرور راه دور ارسال می شوند (به عنوان مثال LOG_SERVER در قسمت پیکربندی توضیح داده شده است).

نقش اصلی سرور این است که اطلاعات مربوط به رویداد را ذخیره کرده و پشتیبانی پشت صحنه در برنامه وب را گزارش دهد. در تنظیمات پیش فرض، سرور و سنسور بر روی یک ماشین اجرا می شوند.

بنابراین، برای جلوگیری از اختلالات بالقوه و شناسایی ترافیک های مخرب در فعالیت های سنسورها ، قسمت گزارش بخش جلویی براساس معماری “Fat client” (یعنی تمام پردازش داده ها در داخل برنامه مرورگر وب مشتری انجام می شود) است.

در جایی که برنامه وب تنها مسئول بخش ارائه گزارش دهی است رویدادها (لاگ های ثبت شده) برای دوره (24 ساعته) انتخاب شده به کلاینت منتقل می شود . داده ها یی که به صورت متوالی پردازش می شوند به سمت کلاینت در بسته های فشرده ارسال می شود .

گزارش نهایی در شکل بسیار متداول می شود و عملا امکان ارائه تعداد نامحدودی از حوادث را فراهم می کند .

نکته: اجزای سرور را می توان در کل حذف کرده و فقط از سنسور مستقل استفاده کنید . در چنین مواردی، تمام حوادث در دایرکتوری logging محلی ذخیره می شوند، در حالی که ورود به سیستم می تواند به صورت دستی یا توسط برخی از برنامه CSV مورد بررسی قرار گیرد.

نصب

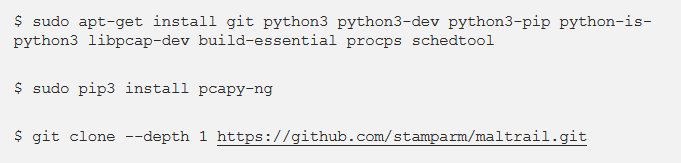

برای نصب این ابزار در اوبونتو، کافیست دستورات زیر را اجرا کنید تا کتابخانه های لازم برای شما نصب شود:

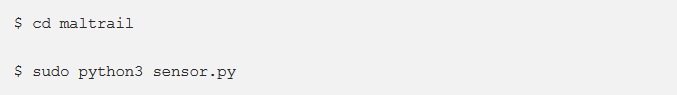

اجرا:

برای دسترسی به داشبورد گزارشات، http://127.0.0.1:8338 را باز کنید.

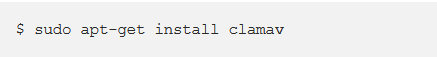

3-ClamAV

ClamAV یکی از نرم افزار های تامین امنیت سرور است که جهت اسکن و جستجوی بدافزار استفاده میشود. ClamAv رایگان بوده و معمولا در سرور های لینوکسی نصب و استفاده میشود. این انتی ویروس تقریبا قابل اعتماد بوده و حتی به همراه کنترل پنل های مانند Directadmin و Whm/Cpanel در قالب پلاگین قابل نصب ارائه میشود. به خصوص برای اسکن نامه الکترونیکی در دروازه های پست الکترونیکی طراحی شده است. این نرم افزار تعدادی از برنامه های کاربردی از جمله یک Daemon چند رشته قابل انعطاف و مقیاس پذیر ، یک اسکنر خط فرمان و ابزاری پیشرفته برای بروزرسانی های خودکار پایگاه داده را در اختیار شما قرار می دهد. هسته اصلی این پکیج یک موتور ضد ویروس است که به صورت کتابخانه مشترک موجود است.

امکانات آنتی ویروس clamav شامل موارد زیر است:

- اسکنر خط فرمان

- پنل کاربردی برای ارسال ایمیل

- بروز رسانی پیشرفتهي دیتابیس که از آپدیت های اسکریپتی و اتوماتیک و همچنین دستی همراه با احراز هویت پشتیبانی میکند.

- دیتابیس ویروس های آن هرروز چندبار آپدیت میشود

- پشتیبانی از انواع مختلف ایمیل

- پشتیبانی از انواع مختلف فایل مثل zip , rar tar, gzip, chm, binhex, sis, ole2 و غیره…

- پشتیبانی از انواع مختلف فایل های اجرایی که با انواع ابزار هایی مثل UPX, FSG, Petite, NsPack, wwpack32, MEW, SUE, Y0da Cryptor رمزگذاری شده اند.

- پشتیبانی از انواع مختلف اسناد که میتواند در قالب ایمیل ارسال شود مثل فایل های html وpdf .

نصب

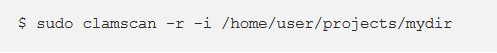

اجرا

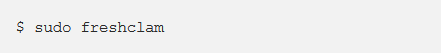

پس از نصب، می توانید سرویس freshclam را برای به روز رسانی لیست ویروس شناخته شده اجرا کنید:

برای اسکن یک دایرکتوری، این دستور را اجرا کنید:

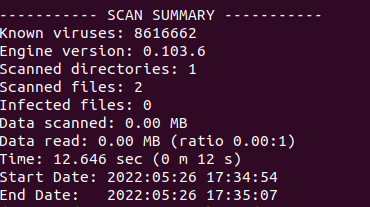

در این مثال، من می خواهم یک پوشه به نام mydir را اسکن کنم. آرگومان r- مخفف بازگشتی است و i- به ClamAV می گوید که فقط فایل های آلوده را نشان دهد، تصویر زیر حاصل خروجی را نمایش میدهد.

تمامی حقوق برای ماکرونت محفوظ است.